在网络安全领域,DDoS(分布式拒绝服务攻击)与CC(挑战代码攻击)堪称两大“流量杀手”。前者以“洪水般的流量”淹没目标服务器,后者则用“精准的请求”耗尽系统资源,二者虽目标相似,但技术原理与防御逻辑大相径庭。

一、什么是DDoS攻击?

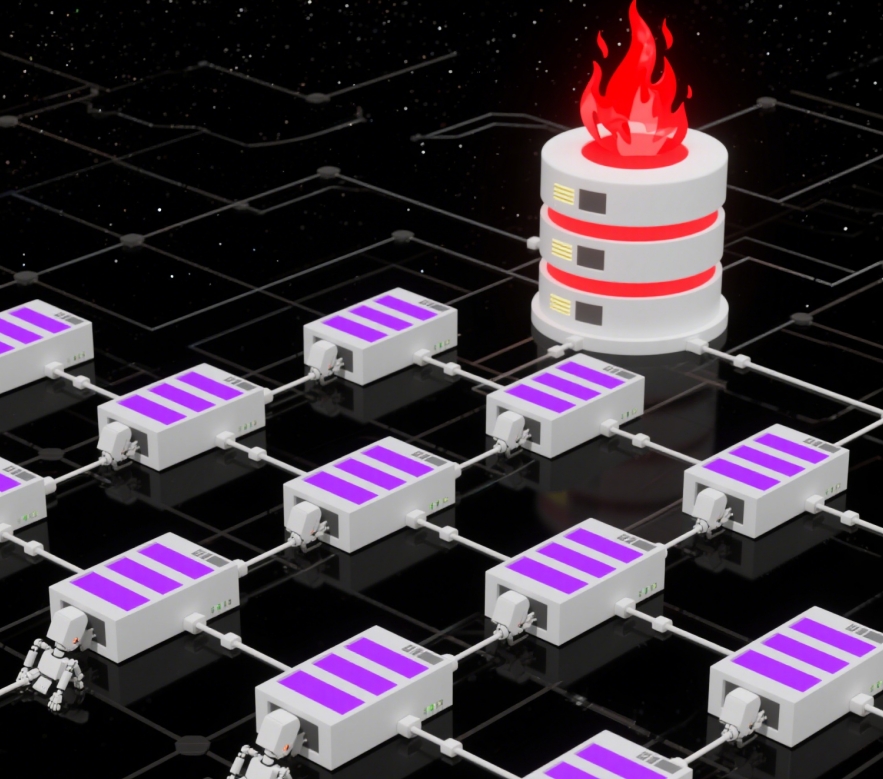

1.核心原理:分布式协同的“人海战术”

DDoS攻击通过控制成百上千台“僵尸主机”(Botnet),向目标服务器发送海量无效请求,最终导致网络带宽被占满、服务器资源耗尽,正常用户无法访问。

常见攻击类型包括:

- SYN Flood:利用TCP三次握手缺陷,发送大量半开放连接请求,耗尽服务器连接池(如电商大促时常见此类攻击);

- UDP Flood:向随机端口发送海量UDP数据包,迫使目标设备不断返回错误响应,消耗CPU资源;

- DNS Flood:伪造域名解析请求,导致DNS服务器负载过载,引发连锁性服务中断。

2.流量特征:“量大且杂”的暴力美学

DDoS攻击流量通常具备三个特征:

- 单节点流量峰值超过目标带宽阈值(如50Gbps以上);

- 来源IP分散,无明显地域或行为规律;

- 包含大量无效请求(如畸形数据包、异常协议格式)。

实战案例:某区块链交易所遭遇800GbpsDDoS攻击,用户交易页面完全瘫痪。通过流量分析发现,攻击流量中70%为UDP数据包,且来源IP覆盖全球200+国家,典型的分布式协同攻击。

二、什么是CC攻击?

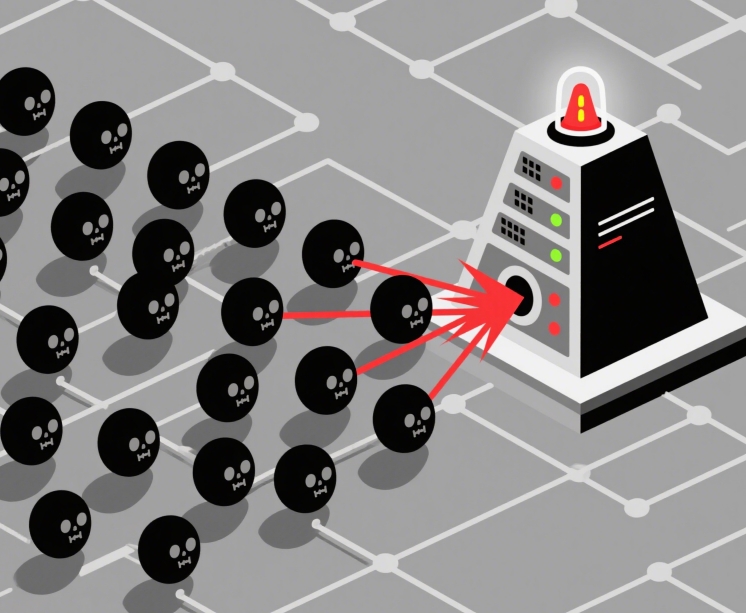

1.核心原理:伪装正常用户的“资源耗尽术”

CC攻击聚焦于应用层(OSI第七层),通过模拟真实用户行为,向目标服务器发送合法但高频的HTTP/HTTPS请求(如访问首页、提交表单、调用API)。由于每个请求看似正常,传统防火墙难以识别,最终导致:

- Web服务器线程池被占满,无法处理真实用户请求;

- 数据库连接过载,查询响应时间从毫秒级飙升至分钟级;

- CDN边缘节点缓存失效,回源请求激增拖垮源站。

2.流量特征:“合法但异常”的温柔绞杀

与DDoS的“暴力流量”不同,CC攻击更具隐蔽性:

- 单个IP请求频率异常高(如每分钟数百次页面访问);

- 请求集中在特定URL(如电商的“结算页面”、游戏的“登录接口”);

- 包含真实User-Agent、Cookie等浏览器指纹,甚至模拟人类浏览延迟。

实战案例:某跨境电商遭遇CC攻击,攻击者针对“商品详情页”发起每秒2000次请求,导致服务器CPU利用率达100%,商品加购功能完全卡死,而防火墙因请求合法未触发拦截。

三、防御体系构建:从“被动挨打”到“主动防御”

1.通用防御策略:筑牢网络安全基线

流量清洗技术:通过专用设备或云服务(如08Host DDoS防护、Cloudflare Spectrum),实时过滤恶意流量。

典型步骤:

流量镜像分析,识别异常流量特征(如DDoS的流量突增、CC的高频URL请求);

基于规则引擎(如IP黑白名单、请求频率限制)或AI模型(机器学习用户行为基线),阻断恶意请求;

清洗后的干净流量回源,保障服务器正常处理能力。

弹性带宽与负载均衡:

为关键业务配置冗余带宽(如基础带宽20Gbps+50Gbps突发扩容),结合负载均衡设备(如F5BIG-IP)将流量分散至多个服务器节点,避免单点过载。

2.DDoS针对性防御

IP溯源与僵尸网络打击:通过BGP Anycast技术隐藏源站IP,同时联动威胁情报平台(如Spamhaus、CiscoTalos)识别僵尸网络IP,提前封禁攻击源头。

协议优化与状态检测:针对SYN Flood,启用TCPSYN Cookie技术,在三次握手阶段验证客户端合法性,避免占用服务器连接资源;

针对DNSFlood,部署DNS防火墙(如PowerDNSRecursor),过滤无效域名解析请求。

3.CC攻击针对性防御

人机识别与行为验证:在高频访问页面(如登录、支付)强制触发验证码(如GooglereCAPTCHA、极验滑动验证),通过分析鼠标移动轨迹、点击频率等特征区分人类与机器人。

智能限速与URL访问控制:对单个IP的请求频率设置阈值(如每分钟100次),超出则触发临时封禁;针对核心URL(如/api/order)启用referer校验、IP白名单,限制非业务场景的访问。

Web应用防火墙(WAF):部署WAF(如ModSecurity、AWSWAF),自定义规则拦截异常请求。

例如:

- 禁止同一IP在10秒内提交超过5次表单;

- 识别包含SQL注入Payload的HTTP请求并阻断。

实战案例:某游戏公司通过“AI行为分析+WAF规则”防御CC攻击,将单个IP的请求频率阈值设为200次/分钟,同时对“角色创建”接口启用动态验证码,攻击期间接口响应延迟从500ms降至80ms,用户投诉量下降90%。

四、企业级防御方案选型

中小团队:轻量化云防护方案

选择集成DDoS清洗与CC防护的云CDN(如CloudflarePro、CDN5高防IP),基础套餐支持10-50Gbps防护,月费约50-200美元,适合博客、中小电商网站。

优势:即开即用,无需自建硬件;劣势:复杂场景需额外配置规则。

中大型企业:本地化硬件+云服务混合架构

本地部署DDoS清洗设备(如华为AntiDDoS),结合CDN07的云端流量清洗,形成“本地清洗+云端兜底”的立体防御。

优势:自定义程度高,适合金融、政府等对数据本地化要求高的行业;劣势:初期投入成本较高(硬件采购+运维团队)。

新兴行业(区块链、跨境电商):匿名化防护方案

选择支持加密货币支付、匿名接入的高防CDN(如CDN07),在抵御攻击的同时保护业务隐私,避免因备案或实名要求导致的合规风险。

五、防御的本质是“知己知彼”

DDoS与CC攻击的技术演进从未停止——从早期的脚本小子利用开源工具发起攻击,到如今黑客组织使用AI生成变异请求绕过防护。企业需建立“监测-分析-响应-优化”的闭环体系:

通过流量监控工具(如Prometheus、Grafana)实时洞察异常;

定期进行攻防演练(如模拟DDoS攻击测试带宽冗余能力);

关注行业威胁报告(如Akamai《互联网安全报告》),及时更新防护规则。

网络安全没有“银弹”,但通过理解攻击原理、选择适配方案、持续优化防御策略,企业完全能够在“流量战争”中守住阵地。毕竟,真正的安全,始于对风险的清醒认知。

免費binance帳戶

2025年11月6日Your point of view caught my eye and was very interesting. Thanks. I have a question for you. https://www.binance.info/register?ref=P9L9FQKY

创建免费账户

2025年11月8日Can you be more specific about the content of your article? After reading it, I still have some doubts. Hope you can help me.

binance anm"alningsbonus

2025年11月9日Your point of view caught my eye and was very interesting. Thanks. I have a question for you.

Создать бесплатную учетную запись

2025年11月16日I don’t think the title of your article matches the content lol. Just kidding, mainly because I had some doubts after reading the article.

binance odkazov'y kód

2025年11月18日Thanks for sharing. I read many of your blog posts, cool, your blog is very good.

binance code

2025年11月23日Your point of view caught my eye and was very interesting. Thanks. I have a question for you. https://accounts.binance.com/ES_la/register?ref=VDVEQ78S

www.binance.com anmelden

2025年11月24日Thank you for your sharing. I am worried that I lack creative ideas. It is your article that makes me full of hope. Thank you. But, I have a question, can you help me? https://accounts.binance.info/register-person?ref=IHJUI7TF

www.binance.com注册

2025年11月28日Your point of view caught my eye and was very interesting. Thanks. I have a question for you. https://www.binance.com/register?ref=IXBIAFVY

Binance推荐奖金

2025年11月29日Thank you for your sharing. I am worried that I lack creative ideas. It is your article that makes me full of hope. Thank you. But, I have a question, can you help me?

binance referral bonus

2025年11月30日Your article helped me a lot, is there any more related content? Thanks!

Vytvorení úctu na binance

2025年12月2日Your point of view caught my eye and was very interesting. Thanks. I have a question for you.

注册以获取100 USDT

2025年12月4日Thank you for your sharing. I am worried that I lack creative ideas. It is your article that makes me full of hope. Thank you. But, I have a question, can you help me? https://www.binance.info/pt-BR/register?ref=GJY4VW8W

Binance美国注册

2025年12月5日Your point of view caught my eye and was very interesting. Thanks. I have a question for you.

bir binance hesabi acin

2025年12月9日I don’t think the title of your article matches the content lol. Just kidding, mainly because I had some doubts after reading the article.

Prihlásení

2025年12月11日Can you be more specific about the content of your article? After reading it, I still have some doubts. Hope you can help me.

sprunki game

2025年12月12日Sprunki Incredibox takes music creation to a whole new level with its intuitive design and rich sound library. It’s a fresh twist on a classic concept that both newcomers and pros will love. Check it out at Sprunki Incredibox!

免费Binance账户

2025年12月13日Can you be more specific about the content of your article? After reading it, I still have some doubts. Hope you can help me. https://accounts.binance.info/en-NG/register-person?ref=YY80CKRN

binance prijava

2025年12月17日Thank you for your sharing. I am worried that I lack creative ideas. It is your article that makes me full of hope. Thank you. But, I have a question, can you help me?

binance h"anvisningskod

2025年12月19日Your point of view caught my eye and was very interesting. Thanks. I have a question for you.

binance sign up

2025年12月20日Thank you for your sharing. I am worried that I lack creative ideas. It is your article that makes me full of hope. Thank you. But, I have a question, can you help me? https://www.binance.com/register?ref=IHJUI7TF

binance referral

2025年12月20日I don’t think the title of your article matches the content lol. Just kidding, mainly because I had some doubts after reading the article.

kostenloses binance Konto

2025年12月22日Can you be more specific about the content of your article? After reading it, I still have some doubts. Hope you can help me.

b"asta binance h"anvisningskod

2025年12月23日Your article helped me a lot, is there any more related content? Thanks! https://www.binance.info/ES_la/register?ref=VDVEQ78S

Register

2025年12月23日Thanks for sharing. I read many of your blog posts, cool, your blog is very good.

skapa ett binance-konto

2025年12月25日I don’t think the title of your article matches the content lol. Just kidding, mainly because I had some doubts after reading the article.

Створити особистий акаунт

2025年12月26日Can you be more specific about the content of your article? After reading it, I still have some doubts. Hope you can help me.

binance

2025年12月28日Your article helped me a lot, is there any more related content? Thanks!

binance Norādījuma bonusa kods

2026年1月3日Thanks for sharing. I read many of your blog posts, cool, your blog is very good.

Inscrivez-vous pour obtenir 100 USDT

2026年1月4日Your point of view caught my eye and was very interesting. Thanks. I have a question for you.

創建binance帳戶

2026年1月4日Thank you for your sharing. I am worried that I lack creative ideas. It is your article that makes me full of hope. Thank you. But, I have a question, can you help me?

abrir conta na binance

2026年1月5日Thank you for your sharing. I am worried that I lack creative ideas. It is your article that makes me full of hope. Thank you. But, I have a question, can you help me?

免费Binance账户

2026年1月8日Thanks for sharing. I read many of your blog posts, cool, your blog is very good.

Referal Binance

2026年1月9日Thanks for sharing. I read many of your blog posts, cool, your blog is very good.

Create Personal Account

2026年1月14日Can you be more specific about the content of your article? After reading it, I still have some doubts. Hope you can help me.

binance referral bonus

2026年1月14日Reading your article helped me a lot and I agree with you. But I still have some doubts, can you clarify for me? I’ll keep an eye out for your answers.

Реферальная программа binance

2026年1月14日Your point of view caught my eye and was very interesting. Thanks. I have a question for you.

binance Registrera

2026年1月15日Thanks for sharing. I read many of your blog posts, cool, your blog is very good. https://www.binance.com/register?ref=IHJUI7TF

binance h"anvisningskod

2026年1月15日Your article helped me a lot, is there any more related content? Thanks!

Binance推荐

2026年1月16日Can you be more specific about the content of your article? After reading it, I still have some doubts. Hope you can help me. https://www.binance.info/id/register?ref=UM6SMJM3

Registrēties

2026年1月17日Your point of view caught my eye and was very interesting. Thanks. I have a question for you. https://accounts.binance.com/lv/register?ref=SMUBFN5I

Kisisel Hesap Olusturun

2026年1月21日Can you be more specific about the content of your article? After reading it, I still have some doubts. Hope you can help me. https://accounts.binance.info/it/register-person?ref=P9L9FQKY

binance referal code

2026年1月25日Your point of view caught my eye and was very interesting. Thanks. I have a question for you. https://accounts.binance.com/register-person?ref=IHJUI7TF

open binance account

2026年1月26日Can you be more specific about the content of your article? After reading it, I still have some doubts. Hope you can help me. https://www.binance.com/tr/register?ref=MST5ZREF

Inscreva-se na binance

2026年1月28日Can you be more specific about the content of your article? After reading it, I still have some doubts. Hope you can help me. https://accounts.binance.info/ph/register?ref=IU36GZC4

資金 調達 率

2026年1月29日Can you be more specific about the content of your article? After reading it, I still have some doubts. Hope you can help me. https://www.binance.info/register?ref=IXBIAFVY